Grundlegendes

Sollte man das SMBv1 Protokoll deinstallieren? Zurzeit ist wieder eine weitverbreitete Schadsoftware im Umlauf. Dabei handelt es sich um eine Ransomware. Was bedeutet, dass sobald der PC infiziert, ist, die Daten verschlüsselt werden und erst nach dem Bezahlen eines bestimmten Betrages erhält man den Entschlüsselungscode.

Der Schadcode zielt dabei auf eine Schwachstelle im SMB 1.0 Protokoll, welches man i. d. R. je nicht mehr verwenden sollte. Betroffen sind aus diesem Grund nur Windows Rechner und keine Linux oder Mac OS Systeme.

Wie kann man sich am besten schützen

- Regelmäßige Backups: Um sich vor solcher Schadsoftware zu schützen, sollte man einige Punkte immer beachten. Natürlich gelten die Sachverhalte nicht nur bei Ransomware, sondern allgemein. Das wichtigste ist meiner Meinung, immer ein zuverlässiges Backup zu haben. Man sollte auch unbedingt ein Backup immer auf dessen Funktionstüchtigkeit prüfen. Windows 10 oder auch der Windows Server 2016 bietet bereits eingebaute Features, mit welchen relative einfach und unkompliziert regelmäßige Backups erstellt werden können.

- Windows aktuell halten: In der Regel schlagt Microsoft immer automatisch vor, wenn neue Updates zur Verfügung stehen. Man sollte auf alle Fälle regelmäßig das System auf Updates prüfen. Im Fall des WannaCry Schadcodes gibt es auch spezielle Patches, welche man unbedingt installieren sollte.

- AntiVirus Software aktuell halten: Selbstverständlich sollte man auf dem Windows System auch eine Antiviren-Software drauf haben. Sofern man keine Drittanbieter verwendet, kann man auch den Windows Defender nutzen.

Das SMBv1 Protokoll deaktivieren

Im Windows 7, Windows 8, Windows Server 2008, Windows Server 2008 R2 sowie Windows Server 2012 kann man das Kommandozeilentool sc.exe verwenden. Hierfür muss man die cmd mit administrativen Rechten starten und anschließend die folgenden Befehle ausführen:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

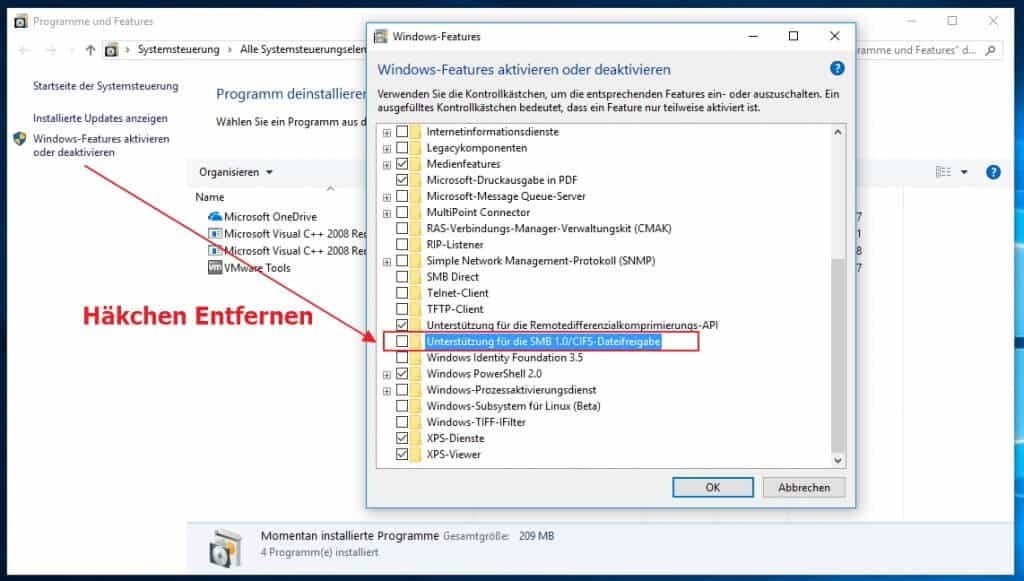

sc.exe config mrxsmb10 start= disabledUnter Windows 10 sowie auch Windows 8.1 befindet sich das SMBv1 Protokoll unter den Windows Features. Unter Programme und Features öffnet man diese und kann dort direkt das Häkchen für den Support des SMB1.0 Protokolls deaktivieren.

Das Protokoll kann aber auch mit der Windows PowerShell entfernt werden. Als Cmdlet benötigt man hier Get-WindowsOptionalFeatures. Im ersten Schritt lässt man sich am besten das Feature für SMB auflisten.

Dabei kann man sich den Status und weitere Eigenschaften ansehen. Anschließend verwendet man das Cmdlet Disable-WindowsOptionalFeature um es zu entfernen. Nach einem Neustart wurde das Protokoll auch deaktiviert.

Get-WindowsOptionalFeature -Online -FeatureName *SMB*Disable-WindowsOptionalFeature -online -FeatureName SMB1Protocol

Im Server 2012R2 sowie auch im Server 2016 kann das SMB1.0 Protokoll über die Features im Server Manager deinstalliert werden, sofern es überhaupt installiert ist.

Welcher Patch schützt vor der Ransomware

Microsoft hat einen Patch für die unterschiedlichen Windows Versionen herausgebracht, welcher den Exploit beseitigt. Der Patch heißt Microsoft Security Bulletin MS17-010.

Auf dieser Seite kann man sich direkt auch den benötigten Patch downloaden. Falls man noch ältere Systeme wie Windows XP oder Server 2003 im Einsatz hat, kann man auf der Seite vom Microsoft Update Katalog nachsehen.

Fazit

Generell sollte man immer mit Bedacht E-Mails öffnen und nicht Dateien wie z. B. Bewerbungsunterlagen.exe öffnen. Abgesehen davon ist das wichtigste ein aktuelles System mit regelmäßigen Backups. Für die Deaktivierung von speziellen Features eignet sich hervorragend die Windows PowerShell.

Interessantes

Dieser Artikel beinhaltet Partner-Links. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhält IT-Learner eine kleine Provision. Der Preis ändert sich für euch nicht. Danke für eure Unterstützung! Letzte Aktualisierung am 22.02.2026

Shit. Und schon kann ich auf diese drecks NAS-Laufwerke zugreifen 🙁