So gut wie jeder Computer ist heutzutage mit dem Internet verbunden. Was viele praktische Vorteile hat, kann aber auch mit einigen Sicherheitsrisiken einhergehen. Findige Hacker schaffen es nämlich immer wieder, Lücken zu nutzen und somit in Systeme einzudringen.

Die Folgen können katastrophal sein, ob für Privatpersonen oder für Unternehmen. Doch wie verschaffen sich Cyberkriminelle eigentlich Zugang und was kann man machen, um sich vor solchen Angriffen zu schützen? Dieser Artikel stellt die effektivsten IT-Sicherheitstipps vor – so haben Hacker keine Chance.

Cybergefahren sind derzeit auf einem hohen Niveau

Leider hat die Anzahl an Cyberattacken in den vergangenen Jahren weiter zugenommen. Allein in Q2 2025 gab es in Deutschland gegenüber dem Vorjahresquartal einen Anstieg von 22 %. Bildungssektor, Regierung und Telekommunikationsbranche waren dabei am stärksten betroffen. Aber auch Privatpersonen geraten zunehmend ins Visier von Hackern.

Sie nutzen Phishing und Social Engineering, um an Zugänge zu gelangen oder Viren ins System einzuschleusen. Oder sie versuchen es mit der Brechstange, indem sie Passwörter mithilfe einer Brute-Force-Attacke systematisch durchprobieren.

Ransomware gewinnt ebenfalls an Beliebtheit, um Daten zu verschlüsseln und anschließend ein Lösegeld zu erpressen.

Selbst die besten IT-Sicherheitsmaßnahmen lassen sich dabei umgehen, wenn Nutzer die Gefahren nicht kennen und unvorsichtig agieren. Mit den richtigen Tipps ist aber dennoch guter Schutz möglich und einfach umzusetzen.

Praktische Tipps für höhere IT-Sicherheit

Phishing und Social Engineering erkennen

Beim Phishing verschicken Angreifer täuschend echte E-Mails oder Nachrichten mit schädlichen Inhalten. Sie geben sich beispielsweise als Zahlungsdienst oder Versandunternehmen aus, in der Hoffnung, dass die Empfänger auf einen Link zu einer nachgebauten Seite klicken oder einen Anhang mit Schadsoftware herunterladen.

Social Engineering geht dabei sogar noch einen Schritt weiter. Kriminelle setzen ihre Opfer unter Druck, indem sie sich beispielsweise als Chef oder Bekannte in Notlage ausgeben.

Generative KI hat hier ebenfalls neue Möglichkeiten zum Betrug geschaffen. Wer sich jedoch dazu auf dem Laufenden hält, kann genau solche Gefahren frühzeitig erkennen.

Starke und einzigartige Passwörter einsetzen

Schwache Passwörter sind nach wie vor eine ernst zu nehmende Gefahr. Zwar geben Dienste und Systeme heute strikte Passwortrichtlinien vor, aber Nutzer tendieren dazu, diese zu umgehen. Sie wählen beliebte Begriffe aus dem Alltag oder verwenden immer wieder das gleiche Passwort, um mehrere Konten oder Dienste damit abzusichern.

Geraten Kriminelle über eine gehackte Datenbank oder einen Brute-Force-Angriff an einen Zugang, können sie gleich auf mehrere Konten zugreifen. Deswegen ist es ausgesprochen wichtig, für jedes Konto möglichst lange, komplexe und einzigartige Passwörter zu verwenden. Ein moderner Passwort-Manager hilft bei der einfachen Verwaltung im Alltag.

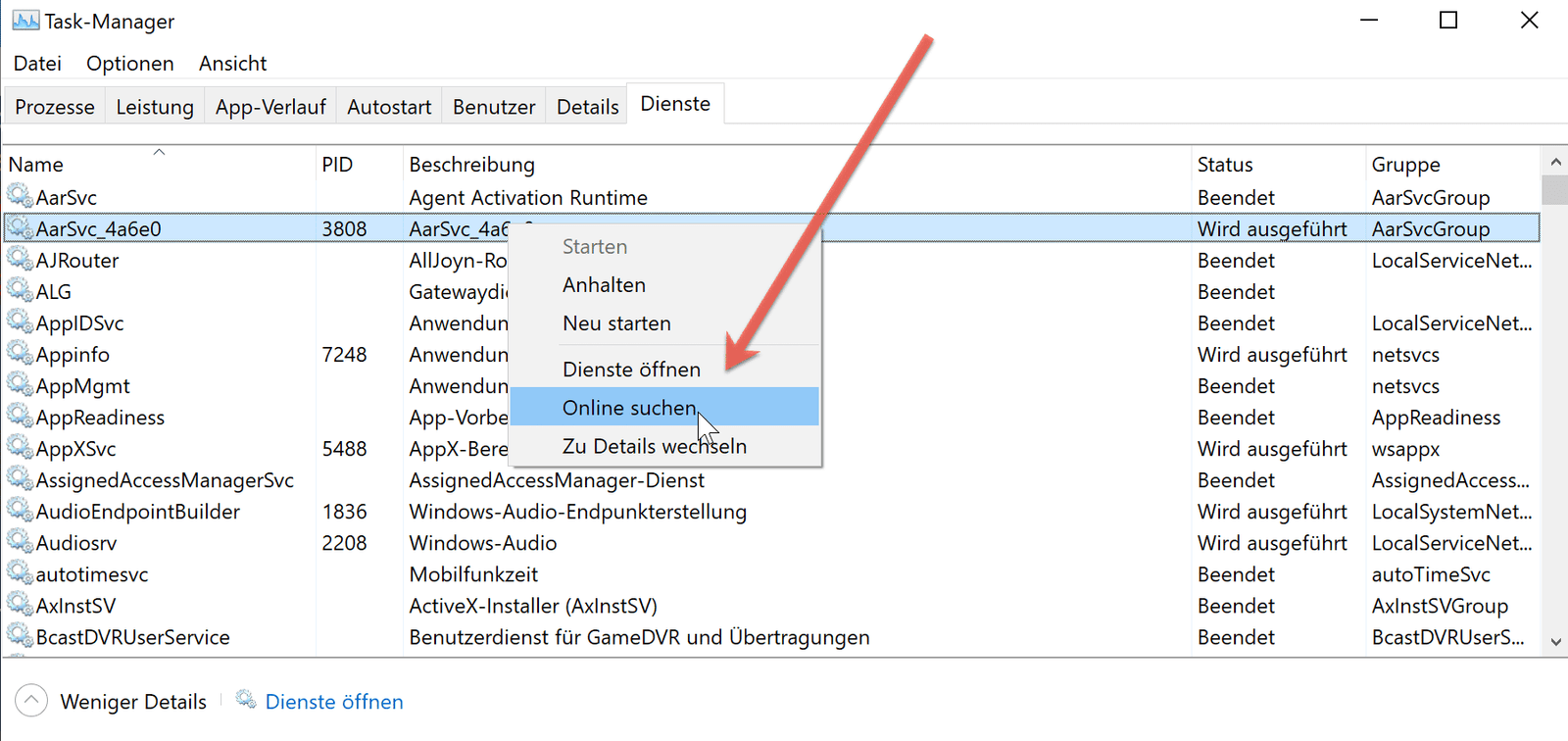

Netzwerke richtig konfigurieren und aufsetzen

Das eigene WLAN kann ebenfalls eine Sicherheitslücke darstellen. Einige Netzwerke sind noch mit alten Technologien wie WEP oder WPA (1) gesichert, die sich vor Ort sehr einfach hacken lassen.

Moderne Verschlüsselungsstandards wie WPA2 oder WPA3 bieten deutlich mehr Schutz und sind für Kriminelle praktisch unzugänglich (starkes Passwort vorausgesetzt).

Angriffe auf das Netzwerk können aber auch über das Internet erfolgen. Einige Nutzer setzen beispielsweise auf das sogenannte Port Forwarding, um sich Zugriff aus der Ferne zu verschaffen.

Doch falsch aufgesetzt, bringt die Portweiterleitung erhebliche Sicherheitsrisiken mit sich. Ein VPN ist hier für die meisten Menschen die bessere und sichere Alternative.

Alle Systeme und Konten mit 2FA absichern

Am Ende kann es aber trotzdem passieren, dass Kriminelle an Zugangsdaten kommen, so zum Beispiel über eine gehackte Datenbank.

Eigentlich steht ihnen dann nichts mehr im Weg, um an private E-Mails zu gelangen oder Bankdaten auszulesen. Es sei denn, man sichert alle Konten zuvor mit einem effektiven 2FA-System (Zwei-Faktor-Authentifizierung) ab.

Bei Online-Banken und Zahlungsdiensten ist das schon seit Jahren verpflichtend. Heute bieten aber auch viele weitere Dienste diese praktische Funktion an.

Für einen Zugriff reichen die Zugangsdaten dann nicht mehr aus. Jeder Zugriff oder jede sensible Aktion muss nämlich durch eine weitere Methode bestätigt werden, beispielsweise per Handy-App.