Was ist Device Encryption?

Device Encryption ist eine Windows-Funktion, die die Verschlüsselung automatisch auf dem Systemlaufwerk und anderen festen Laufwerken aktiviert. Diese Funktion schützt persönliche Daten vor unbefugtem Zugriff und erfordert keine komplexen Sicherheitseinstellungen.

Besonders auf Geräten mit Windows Home ist sie von Vorteil, da sie hier – im Gegensatz zur klassischen BitLocker-Verschlüsselung – verfügbar ist.

Voraussetzungen

- Ein Microsoft-Konto, ein Arbeits- oder Schulkonto ist für die Aktivierung erforderlich

- Bei Verwendung eines lokalen Kontos musst Du die Verschlüsselung manuell aktivieren.

- Du musst als Administrator angemeldet sein, um Änderungen vornehmen zu können.

So aktivierst Du Device Encryption

- Melde Dich mit einem Administratorkonto an.

- Öffne die Windows-Einstellungen (Tastenkombination: Windows-Taste + I).

- Navigiere zu: Datenschutz & Sicherheit > Geräteverschlüsselung (Alternativ kannst Du „Geräteverschlüsselung“ direkt in das Suchfeld eingeben.)

- Aktiviere die Geräteverschlüsselung (Device Encryption) über den Schieberegler.

Hinweis: Wenn die Option Geräteverschlüsselung nicht angezeigt wird, ist sie entweder nicht auf Deinem Gerät verfügbar oder Du bist mit einem Standardbenutzerkonto angemeldet.

Warum ist Device Encryption möglicherweise nicht verfügbar?

Wenn die Funktion nicht angezeigt oder nicht aktivierbar ist, kannst du die folgenden Einstellungen prüfen:

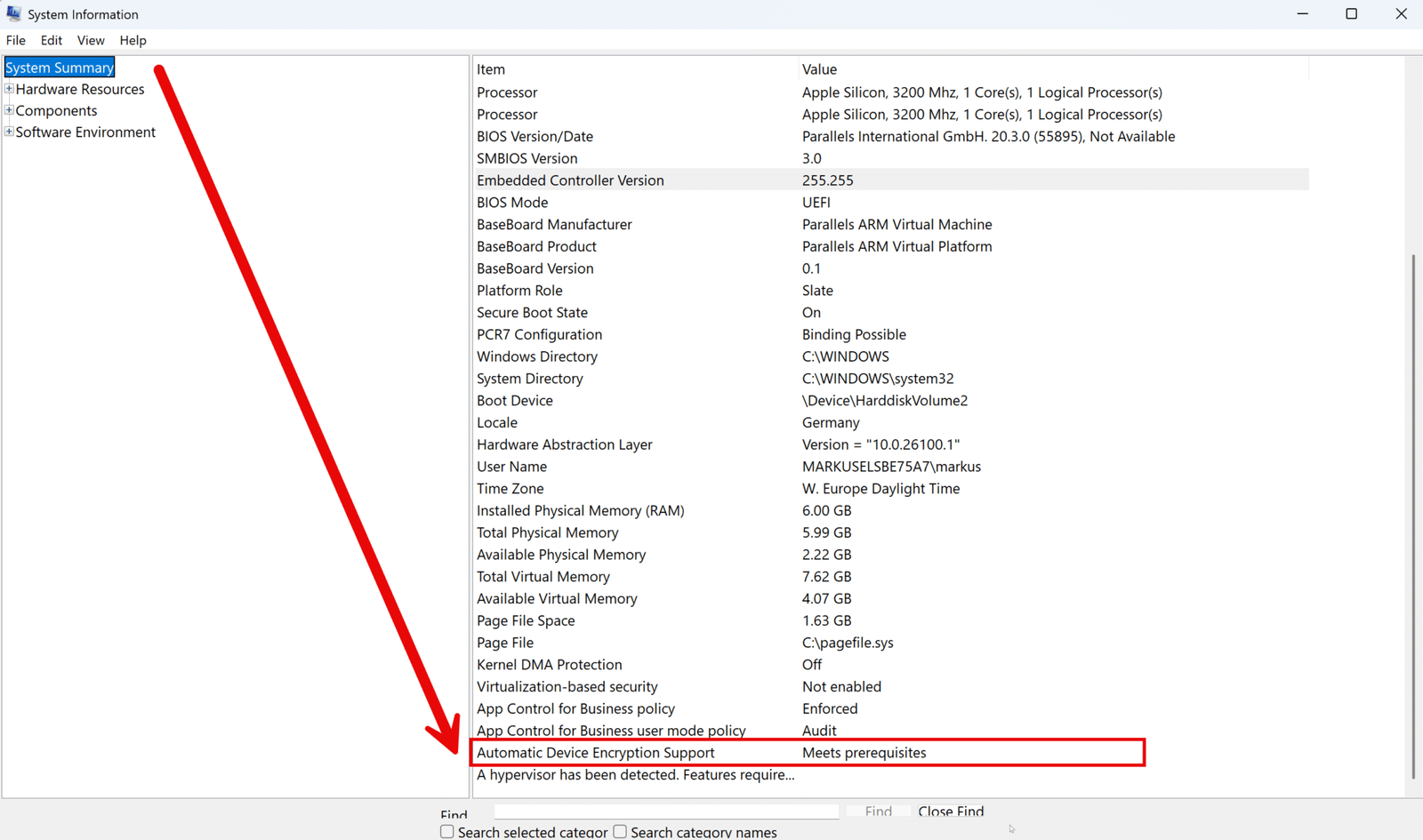

- Öffne das Startmenü und gib Systeminformationen ein.

- Klicke mit der rechten Maustaste auf Systeminformationen und wähle als Administrator ausführen.

- Suche im Abschnitt Systemübersicht nach dem Eintrag: „Unterstützung für Geräteverschlüsselung“ oder „Automatische Geräteverschlüsselung – Unterstützung“ (Automatic Device Encryption Support)

Bedeutung möglicher Statusangaben

| Statusmeldung | Bedeutung |

|---|---|

| Erfüllt Voraussetzungen | Dein Gerät unterstützt die Geräteverschlüsselung vollständig. |

| TPM ist nicht verwendbar | Dein Gerät hat kein TPM oder es ist im BIOS/UEFI deaktiviert. |

| WinRE ist nicht konfiguriert | Die Windows-Wiederherstellungsumgebung (WinRE) ist nicht eingerichtet. |

| PCR7-Bindung wird nicht unterstützt | Secure Boot ist deaktiviert oder es sind bestimmte Peripheriegeräte beim Booten angeschlossen. |

Vergleich: Device Encryption vs. BitLocker

In der folgenden Tabelle findest du die wesentlichen Unterschiede zwischen der (Geräteverschlüsslung) und Bitlocker.

| Merkmal | Device Encryption | BitLocker |

|---|---|---|

| Verfügbarkeit | ✅ Alle Windows-Editionen | ❌ Nicht in Home-Edition |

| Laufwerksauswahl | ❌ Nicht möglich | ✅ Frei wählbar |

| TPM erforderlich | ✅ Ja | ⚠️ Empfohlen, aber nicht zwingend |

| Microsoft-Konto erforderlich | ✅ Ja | ❌ Nein |

| Speicherung des Wiederherstellungsschlüssels | ✅ Automatisch in OneDrive | ✅ Lokal, OneDrive oder Ausdruck |

| Verwaltungstools | ❌ Eingeschränkt | ✅ Vollständig verfügbar |

| Verschlüsselungstechnologie | ✅ Gleich wie BitLocker | ✅ Gleich wie Geräteverschlüsselung |

Weitere Hinweise für die Tabelle

- TPM (Trusted Platform Module) ist ein Sicherheitschip, der zur sicheren Verschlüsselung erforderlich ist. Prinzipiell ist dies auch eine Installationsvoraussetzung für Windows 11.

- Secure Boot sollte im BIOS/UEFI aktiviert sein. Auch dies ist eine Installationsvoraussetzung für Windows 11.

- Entferne beim Start alle unnötigen externen Geräte, um mögliche Konflikte zu vermeiden.

Device Encryption per PowerShell oder Gruppenrichtlinien

Die Geräteverschlüsselung kann unter Windows 11 nicht direkt über die PowerShell oder einer Gruppenrichtlinie aktiviert werden, wie es bei BitLocker möglich ist.

Das liegt daran, dass Device Encryption eine vereinfachte, automatisierte Version von BitLocker ist, die stark in das System integriert ist und von Windows selbst verwaltet wird – insbesondere auf Geräten mit Windows Home.

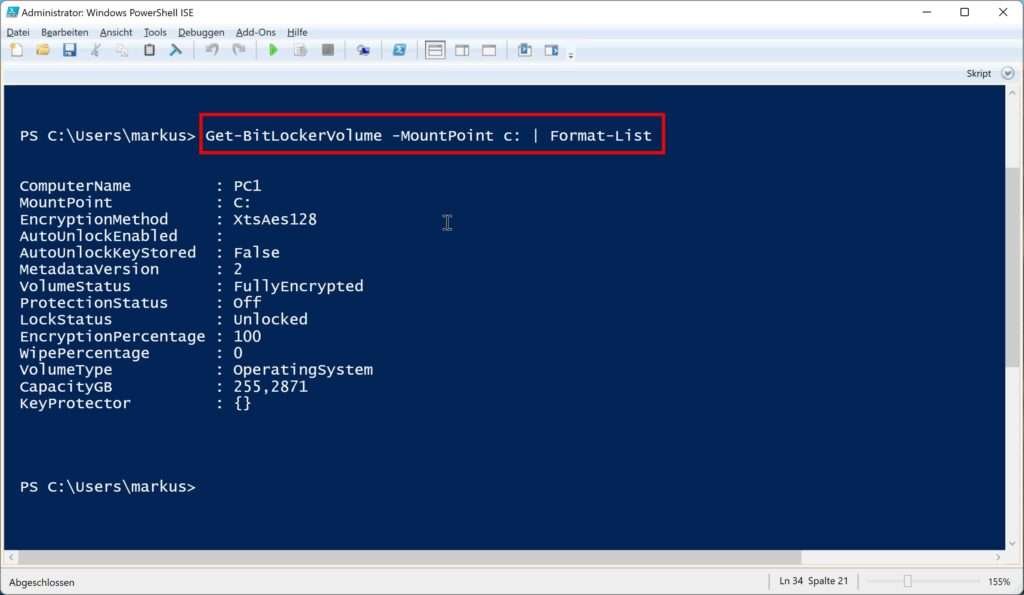

Die Windows PowerShell kannst du jedoch dafür verwenden, um zu prüfen, ob Device Encryption aktiviert ist.

Get-WmiObject -Namespace root\CIMv2\Security\MicrosoftVolumeEncryption -Class Win32_EncryptableVolume | Select-Object DriveLetter, ProtectionStatus- ProtectionStatus = 1 → Verschlüsselung aktiv

- ProtectionStatus = 0 → Verschlüsselung nicht aktiv

Fazit und Ausblick

Sollte BitLocker auf deinem System nicht verfügbar sein, so kannst du prüfen, ob die Geräteverschlüsselung vorhanden ist. Eine Verschlüsselung ist grundsätzlich ein wichtiger Schritt zur Sicherung sensibler Daten und sollte bei der Grundkonfiguration von Arbeitsplätzen stets berücksichtigt werden.