Container-Technologien haben die Art und Weise revolutioniert, wie moderne Anwendungen entwickelt und betrieben werden. Doch mit der zunehmenden Verbreitung von Microservices-Architekturen steigen auch die Anforderungen an die Absicherung dieser komplexen Infrastrukturen.

Kubernetes hat sich im Laufe der vergangenen Jahre als führende Orchestrierungsplattform für containerisierte Anwendungen etabliert und bringt dabei umfangreiche Sicherheitsfunktionen mit, die weit über klassische Schutzmechanismen hinausgehen, wie sie in traditionellen IT-Umgebungen typischerweise anzutreffen sind.

Kubernetes ermöglicht granulare Kontrolle über Netzwerk, Zugriff und Daten. Deutsche Unternehmen, die in einem zunehmend regulierten Marktumfeld agieren und dabei sowohl nationale als auch europäische Compliance-Vorgaben erfüllen müssen, profitieren in besonderem Maße von dieser technologischen Entwicklung, da sie durch den Einsatz von Kubernetes regulatorische Anforderungen wie die DSGVO wesentlich einfacher und effizienter umsetzen können.

Kubernetes steigert 2026 sowohl die Betriebseffizienz als auch die IT-Sicherheit erheblich.

Sicherheitsrisiken in Cloud-Umgebungen gezielt minimieren

Cloud-native Architekturen bringen spezifische Herausforderungen mit sich, die traditionelle Sicherheitsansätze oft nicht ausreichend adressieren. Container nutzen gemeinsam den Kernel des Host-Systems, weshalb mangelnde Isolation zu gravierenden Sicherheitsverletzungen führen kann. Kubernetes nutzt mehrschichtige Schutzkonzepte von Pod bis Cluster.

Die Plattform implementiert das Prinzip der minimalen Rechtevergabe konsequent und ermöglicht dadurch eine präzise Definition, welche spezifischen Ressourcen und Systemzugriffe einzelne Workloads innerhalb der Kubernetes-Umgebung tatsächlich nutzen dürfen.

Bedrohungsszenarien in containerisierten Umgebungen

Die häufigsten Angriffsvektoren in Kubernetes-Clustern umfassen kompromittierte Container-Images, ungesicherte API-Endpunkte sowie fehlerhafte Netzwerkkonfigurationen. Angreifer nutzen oft Schwachstellen in Base-Images aus, um sich lateral im Cluster zu bewegen.

Wer sich mit aktuellen Entwicklungen der Cybersicherheit beschäftigt, erkennt schnell die Notwendigkeit eines Defense-in-Depth-Ansatzes. Kubernetes bietet hierfür Security Contexts, mit denen sich Container-Privilegien auf das absolute Minimum reduzieren lassen.

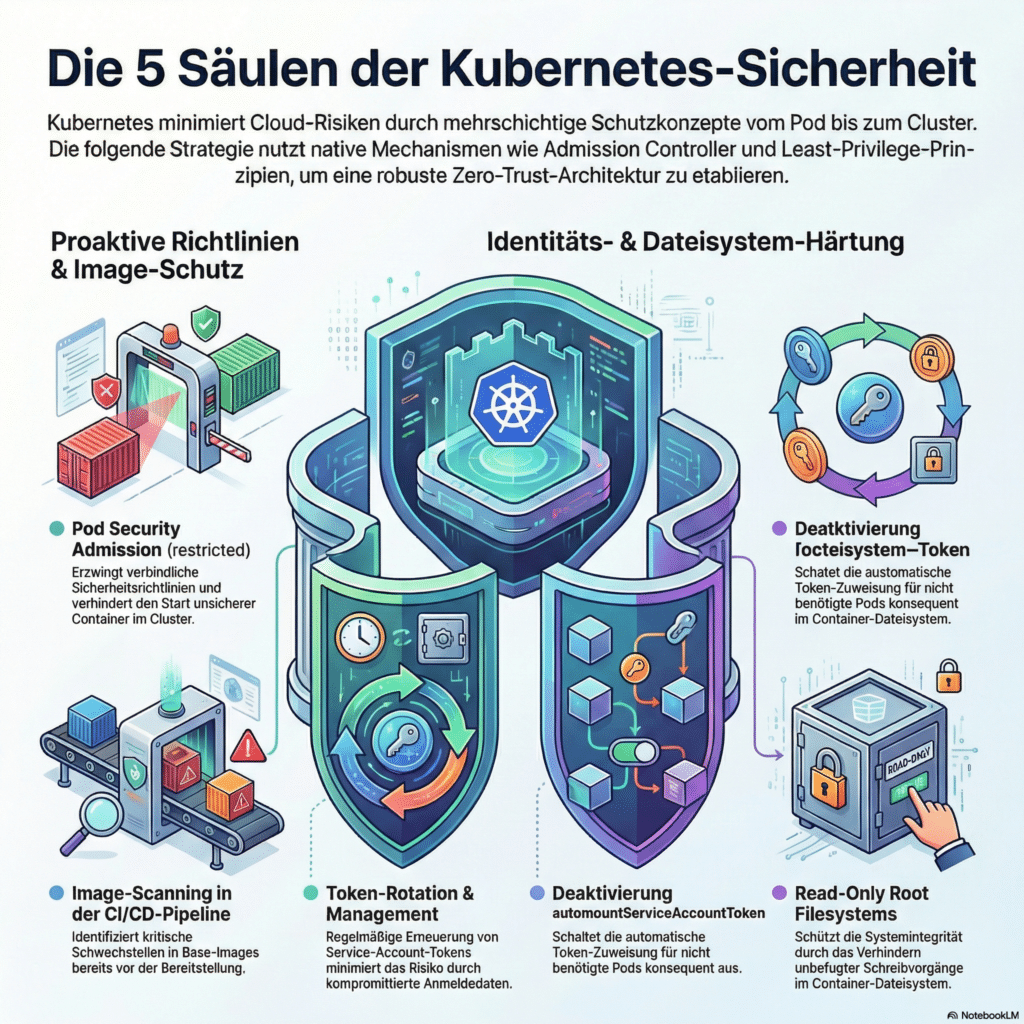

Proaktive Absicherung durch Policy-Enforcement

Pod Security Standards legen verbindliche Sicherheitsrichtlinien fest, die für sämtliche Workloads im Kubernetes-Cluster gelten. Diese Standards lassen sich auf Namespace-Ebene durchsetzen und verhindern den Start unsicherer Container.

Admission Controller prüfen jede eingehende Deployment-Anfrage systematisch gegen die definierten Sicherheitsregeln und blockieren potenzielle Verstöße zuverlässig bereits vor der eigentlichen Ausführung im Cluster. Folgende Maßnahmen bilden das Fundament einer robusten Kubernetes-Sicherheitsstrategie:

- 1. Aktivierung von Pod Security Admission mit dem Profil „restricted“

- 2. Implementierung von Image-Scanning in der CI/CD-Pipeline

- 3. Regelmäßige Rotation von Service-Account-Tokens

- 4. Deaktivierung des automountServiceAccountToken für nicht benötigte Pods

- 5. Einsatz von Read-Only Root Filesystems wo immer möglich

Wie Kubernetes native Schutzmechanismen für Container bereitstellt

Die Orchestrierungsplattform bietet integrierte Sicherheitsfunktionen für containerisierte Umgebungen. Role-Based Access Control bildet das Herzstück der Zugriffsverwaltung und ermöglicht eine feingranulare Definition von Berechtigungen.

Namespaces schaffen logische Trennungen im Cluster und isolieren Workloads verschiedener Teams voneinander. Diese native Segmentierung verhindert effektiv, dass Sicherheitsvorfälle in einem Bereich auf andere Cluster-Bereiche übergreifen können.

Resource Quotas und Limit Ranges ergänzen die Sicherheitsarchitektur durch Ressourcenbeschränkungen, die Denial-of-Service-Szenarien innerhalb des Clusters verhindern. Fortbildungsangebote zur sicheren Entwicklung mit Cloud-Services vermitteln vertieftes Wissen zu diesen Mechanismen.

Die Kombination aus technischen Kontrollen und organisatorischen Maßnahmen schafft ein mehrschichtiges Sicherheitsnetz, das auch bei partiellen Kompromittierungen die Gesamtintegrität des Systems bewahrt.

Netzwerkrichtlinien und Zugriffskontrollen richtig konfigurieren

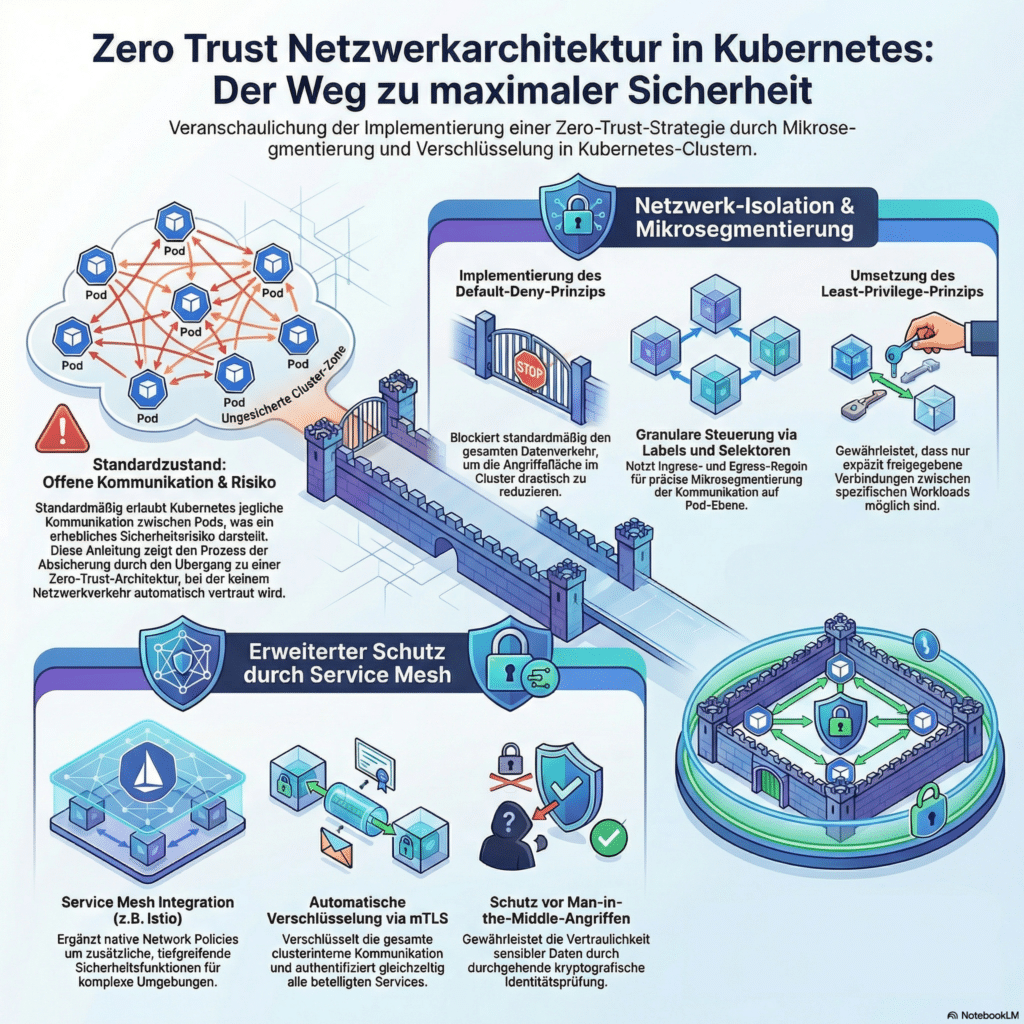

Network Policies definieren präzise Regeln für den Datenverkehr zwischen Pods und externen Systemen, wobei sie genau festlegen, welche Verbindungen erlaubt sind und welche Kommunikationswege blockiert werden müssen. Standardmäßig erlaubt Kubernetes jegliche Kommunikation zwischen Pods, was in Produktionsumgebungen ein erhebliches Sicherheitsrisiko darstellt.

Default-Deny-Policies erlauben nur explizit freigegebenen Datenverkehr. Diese Zero-Trust-Architektur, die auf dem Prinzip basiert, dass keinem Netzwerkverkehr automatisch vertraut wird, reduziert die Angriffsfläche drastisch und erschwert laterale Bewegungen von Angreifern innerhalb des Clusters erheblich.

Mikrosegmentierung auf Pod-Ebene

Die Segmentierung des Netzwerkverkehrs erfolgt auf Basis von Labels und Selektoren, wodurch sich dynamische Workloads flexibel absichern lassen. Ingress- und Egress-Regeln kontrollieren sowohl eingehenden als auch ausgehenden Datenverkehr.

Diese granulare Steuerung ermöglicht die Umsetzung des Least-Privilege-Prinzips auf Netzwerkebene. Wichtig dabei sind die Berücksichtigung von DNS-Traffic sowie die Kommunikation mit Kubernetes-Services selbst.

Service Mesh Integration für erweiterte Kontrolle

Ergänzend zu nativen Network Policies bieten Service Meshes wie Istio zusätzliche Sicherheitsfunktionen. Mutual TLS verschlüsselt die gesamte Cluster-interne Kommunikation automatisch und authentifiziert gleichzeitig alle beteiligten Services.

Dies schützt vor Man-in-the-Middle-Angriffen und gewährleistet die Vertraulichkeit sensibler Daten. Die Wahl der richtigen Server-Infrastruktur für Unternehmen beeinflusst dabei maßgeblich die Performance dieser Verschlüsselungsmechanismen.

Secrets-Management und Verschlüsselung in der Praxis umsetzen

Kubernetes Secrets speichern sensible Daten wie Passwörter, API-Schlüssel und Zertifikate sicher in einer eigenständigen Ressource. Die Standardverschlüsselung erfolgt lediglich als Base64-Encoding, das keine echte kryptografische Sicherheit bietet, weshalb zusätzliche Schutzmaßnahmen für produktive Umgebungen, die sensible Daten verarbeiten, absolut unerlässlich sind.

Encryption at Rest verschlüsselt die etcd-Datenbank mit allen Cluster-Daten. Externe Secret-Management-Lösungen wie HashiCorp Vault bieten zusätzlich erweiterte Funktionen wie automatische Rotation und umfassendes Audit-Logging.

Durch die Integration externer Key Management Services können Hardware Security Modules für kryptografische Operationen genutzt werden. Diese konsequente Trennung von kryptografischen Schlüsseln und den damit verschlüsselten Daten entspricht nicht nur den bewährten Sicherheitspraktiken moderner IT-Infrastrukturen, sondern erfüllt gleichzeitig auch die strengen Compliance-Anforderungen vieler regulierter Branchen.

Sealed Secrets verschlüsseln sensible Daten schon vor dem Deployment, wodurch eine sichere Versionierung in Git-Repositories möglich wird. Diese GitOps-kompatible Lösung verbindet auf elegante Weise hohe Sicherheitsstandards mit den Anforderungen moderner DevOps-Praktiken.

Mit Managed Kubernetes den Sicherheitsaufwand dauerhaft reduzieren

Die eigenständige Verwaltung eines Kubernetes-Clusters erfordert umfangreiches Fachwissen und kontinuierliche Wartung der Sicherheitskomponenten. Managed Kubernetes verlagert diese Verantwortung auf spezialisierte Anbieter, die automatisierte Sicherheitsupdates und gehärtete Konfigurationen bereitstellen.

Deutsche Rechenzentren gewährleisten dabei die Einhaltung lokaler Datenschutzbestimmungen und bieten kurze Latenzen für hiesige Nutzer. Die Control Plane wird vollständig vom Anbieter verwaltet und regelmäßig auf Schwachstellen überprüft.

Automatisiertes Patch-Management schließt Sicherheitslücken ohne manuelles Eingreifen. Integrierte Monitoring- und Logging-Funktionen vereinfachen die Erkennung verdächtiger Aktivitäten und ermöglichen fundierte forensische Analysen bei Sicherheitsvorfällen.

Die Kombination aus professioneller Infrastrukturverwaltung und eigenverantwortlicher Anwendungssicherheit bildet gemeinsam ein stabiles und robustes Gesamtsystem. Entwicklerteams können sich voll auf sichere Anwendungen konzentrieren, da die Plattformsicherheit zuverlässig im Hintergrund gewährleistet wird.

Strategische Sicherheitsvorteile durch Container-Orchestrierung

Die konsequente Nutzung von Kubernetes-Sicherheitsfunktionen transformiert die Cloud-Infrastruktur in eine robuste und widerstandsfähige Umgebung. Durch den gezielten Einsatz von Automatisierung und deklarativen Konfigurationen werden menschliche Fehler effektiv eliminiert, während gleichzeitig konsistente Sicherheitsstandards über die gesamte Infrastruktur hinweg zuverlässig gewährleistet werden.

Die Plattform entwickelt sich stetig weiter und integriert fortlaufend neue Schutzmechanismen gegen neu entstehende Bedrohungen. Für deutsche Unternehmen bietet dieser durchdachte technologische Ansatz die wertvolle Möglichkeit, sowohl Innovation als auch Compliance gleichermaßen voranzutreiben, während die operative Komplexität durch automatisierte Prozesse und standardisierte Konfigurationen beherrschbar bleibt.