Wenn du dich mit IT-Sicherheit und Authentifizierungsmethoden beschäftigst, bist du sicherlich schon über NTLM gestolpert. Diese veraltete Authentifizierungstechnologie von Microsoft wird immer noch in vielen Netzwerken genutzt. Dies ist jedoch ein ernsthaftes Sicherheitsrisiko.

Was ist NTLM?

Es handelt sich dabei um (NT LAN Manager) ein Authentifizierungsprotokoll, das Microsoft in den frühen 90er-Jahren eingeführt hat.

Es wird hauptsächlich für die Anmeldung an Windows-Domänen verwendet und basiert auf einem Challenge-Response-Verfahren, bei dem ein Hash des Passworts zur Authentifizierung genutzt wird.

Warum ist dieses Protokoll unsicher?

Dieses Protokoll hat einige grundlegende Sicherheitsprobleme, die es zu einem schlechten Kandidaten für moderne IT-Umgebungen machen:

- Schwache Verschlüsselung: Es verwendet veraltete kryptografische Algorithmen, die heute leicht geknackt werden können.

- Kein Schutz gegen Pass-the-Hash-Angriffe: Da NTLM Hashes statt Passwörtern speichert, können Angreifer gestohlene Hashes direkt verwenden, um sich als ein Benutzer auszugeben, ohne das Passwort zu kennen.

- Fehlende Multifaktor-Authentifizierung (MFA): Es unterstützt keine modernen MFA-Methoden, die heutzutage ein Standard in der IT-Sicherheit sind.

- Man-in-the-Middle-Angriffe (MitM): Dad Protokoll ist anfällig für Relay-Angriffe, bei denen ein Angreifer die Authentifizierungsdaten abfängt und weiterleitet.

Überprüfung der NTLM-Nutzung

Falls du prüfen möchtest, ob die NTLM-Authentifizierung in deinem Windows 11 noch aktiv ist, kannst du die folgenden drei Methoden verwenden:

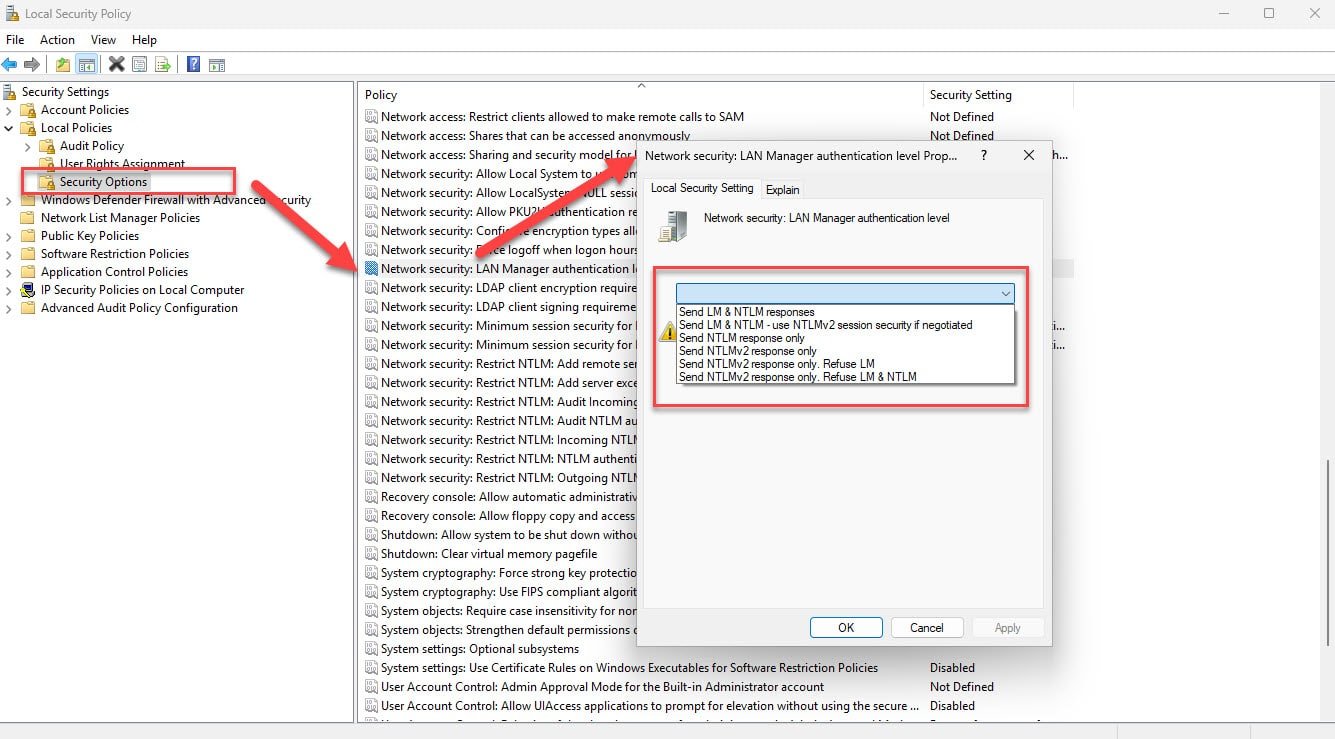

Über die Gruppenrichtlinien (Local Security Policy):

Drücke Win + R, gib secpol.msc ein und drücke Enter.

Navigiere zu Sicherheitsoptionen → Netzwerksicherheit: LAN-Manager-Authentifizierungsebene.

Überprüfe den Wert:

- Falls „LM und NTLM verwenden – NTLMv2-Sitzungssicherheit verweigern“ oder ein restriktiverer Wert eingestellt ist, wird NTLM blockiert.

- Falls „Nur NTLMv2-Antwort senden“ oder schwächere Einstellungen aktiv sind, ist NTLM noch erlaubt.

Über die Registry:

Drücke Win + R, gib regedit ein und drücke Enter.

Navigiere zu HKEYLOCALMACHINESYSTEMCurrentControlSetControlLsa.

Prüfe den Wert von LmCompatibilityLevel:

- 0-2 bedeutet, dass es noch aktiv ist.

In der Regel ist dieser Key nicht mehr im Windows-Betriebssystem vorhanden.

Über die Ereignisanzeige (Event Viewer):

Drücke Win + R, gib eventvwr.msc ein und drücke Enter.

Navigiere zu Anwendungs- und Dienstprotokolle → Microsoft → Windows → NTLM.

Falls du dort Einträge siehst, wird das alte Protokoll noch genutzt.

Alternativen zu NTLM

Kerberos

Kerberos ist der empfohlene Nachfolger von NTLM in Windows-Netzwerken. Es bietet zahlreiche Sicherheitsvorteile:

- Sichere Ticket-basierte Authentifizierung

- Unterstützt Single Sign-On (SSO)

- Schützt gegen Pass-the-Hash- und Replay-Angriffe

- Standard in Active Directory (AD)

Empfohlen für: Windows-Domänen, Unternehmensnetzwerke mit Active Directory.

OAuth 2.0 + OpenID Connect (OIDC)

OAuth 2.0 und OpenID Connect (OIDC) sind offene Standards für sichere und flexible Authentifizierung und Autorisierung im Web, und werden vor allem in cloudbasierten und verteilten Systemen eingesetzt.

Wie funktionieren OAuth 2.0 und OpenID Connect?

- OAuth 2.0 ist ein Autorisierungsprotokoll, das es ermöglicht, dass Anwendungen in deinem Namen auf Ressourcen zugreifen, ohne dein Passwort zu speichern.

- OpenID Connect baut auf OAuth 2.0 auf und ergänzt eine standardisierte Identitätsprüfung (Authentifizierung).

- Du meldest dich bei einem Identity Provider (IdP) an, der dir ein Token ausstellt. Dieses Token wird an die gewünschte Anwendung weitergegeben und bestätigt deine Identität sowie deine Berechtigungen.

Empfohlen für: Cloud-Dienste, Web-Apps, mobile Anwendungen.

SAML (Security Assertion Markup Language)

SAML (Security Assertion Markup Language) ist ein XML-basiertes Protokoll für die sichere Anmeldung über das Internet. Es wird vor allem für Single Sign-On (SSO) in cloudbasierten und webbasierten Anwendungen genutzt.

Wie funktioniert SAML?

- Statt direkter Authentifizierung übernimmt ein Identity Provider (IdP) die Anmeldung.

- Nach erfolgreicher Authentifizierung erstellt der IdP eine SAML-Assertion, die deine Identität bestätigt.

- Diese Assertion wird an den Service Provider (SP) gesendet, der dir daraufhin Zugriff gewährt – ohne dass dein Passwort übertragen wird.

Empfohlen für: Enterprise-Webanwendungen, Cloud-Services mit AD-Integration.

FIDO2 / WebAuthn (Passwortlose Authentifizierung)

FIDO2 und WebAuthn sind offene Standards für eine sichere, passwortlose Authentifizierung im Web und in Unternehmensnetzwerken. Sie bieten eine moderne Alternative, indem sie physische oder biometrische Faktoren für den Log-in nutzen.

Wie funktioniert FIDO2 / WebAuthn?

- Du meldest dich mit einem FIDO2-Sicherheitsschlüssel (z. B. USB-Token, NFC-Gerät) oder einer biometrischen Methode (z. B. Windows Hello, Fingerabdruck).

- Statt Passwörtern werden asymmetrische Schlüsselpaare verwendet: Der private Schlüssel bleibt auf deinem Gerät, der öffentliche Schlüssel wird beim Dienst hinterlegt.

- Die Authentifizierung erfolgt lokal, und es werden keine sensiblen Daten an den Server gesendet.

Empfohlen für: Hochsichere Umgebungen, moderne Web-Anwendungen.

Schlussfolgerung

Wenn du noch NTLM nutzt, solltest du dringend umsteigen. Kerberos ist der direkte Nachfolger in Windows-Umgebungen, während moderne Standards wie OAuth, SAML und OpenID Connect ideal für Cloud- und Web-Anwendungen sind.

Mehr Details, wie ein NTLM-Angriff abläuft, lässt sich im Artikel: Wie man sich gegen einen NTLM-Relay-Angriff verteidigt, nachlesen.