Inhaltsverzeichnis

Credential Guard ist eine Sicherheitsfunktion von Windows Server 2025, die speziell entwickelt wurde, um Anmeldeinformationen, wie Kerberos-Ticket-Granting-Tickets (TGTs) und NTLM-Hashwerte, zu schützen.

Die Technologie basiert auf virtualisierungsbasierter Sicherheit (Virtualization-Based Security, VBS).

Sie isoliert sensible Daten in einer geschützten Umgebung, die vom Rest des Betriebssystems getrennt ist.

Dies erschwert es Angreifern, Anmeldeinformationen aus dem Arbeitsspeicher zu extrahieren, auch wenn sie Administratorrechte erlangen. Credential Guard ist besonders effektiv gegen Angriffe wie Pass-the-Hash und Pass-the-Ticket.

Voraussetzungen für Credential Guard

Im neuen Windows Server 2025 und auch ab Windows 11 22H2 ist in der Regel der Credential Guard bereits standardmäßig aktiviert. Um Credential Guard nutzen zu können, müssen jedoch bestimmte Anforderungen erfüllt sein:

Hardwareanforderungen:

- Ein Prozessor mit Virtualisierungserweiterungen und Second Level Address Translation (SLAT) ist erforderlich.

- TPM 1.2 und 2.0 (Trusted Platform Module) wird empfohlen, ist aber nicht zwingend erforderlich.

Firmwareanforderungen:

- UEFI-Firmware ohne Compatibility Support Module (CSM) muss aktiviert sein.

- Secure Boot muss aktiviert sein, um die Integrität der Bootkette sicherzustellen.

Softwareanforderungen:

- Hyper-V muss in den Windows-Features aktiviert sein, da Credential Guard auf virtualisierungsbasiertersicherheit (VBS) basiert.

Lizenzanforderungen:

- Die Lizenzanforderungen für Windows Server 2025 müssen erfüllt sein.

Netzwerkanforderungen:

- Das Gerät sollte einer Domäne beigetreten sein, aber kein Domänencontroller sein, da Credential Guard auf Domänencontrollern nicht empfohlen wird

Die Vorteile von Credential Guard im Windows Server 2025?

Credential Guard bietet mehrere entscheidende Vorteile, die maßgeblich zur Erhöhung der Systemsicherheit beitragen: Hierzu zählen u. a. folgende Vorteile.

- Hardwaresicherheit: Technologien wie NTLM, Kerberos und der Anmeldeinformations-Manager nutzen moderne Sicherheitsfunktionen der Plattform – etwa Secure Boot und Virtualisierung –, um deine Anmeldeinformationen optimal zu schützen.

- Virtualisierungsbasierte Sicherheit (VBS): NTLM, Kerberos-Daten und andere sensible Informationen werden in einer geschützten, isolierten Umgebung verarbeitet, die vom eigentlichen Betriebssystem getrennt ist. Dadurch bleiben deine Daten sicher, auch wenn das Betriebssystem kompromittiert wird.

- Schutz vor gezielten Angriffen: Dank VBS haben Angreifer kaum eine Chance, Anmeldeinformationen zu stehlen. Selbst Schadsoftware, die im Betriebssystem mit Administratorrechten läuft, kann keine Daten extrahieren, die durch VBS geschützt sind. Diese Technik blockiert viele Werkzeuge und Methoden, die bei gezielten und hartnäckigen Angriffen verwendet werden.

Da die Cyberangriffe natürlich immer besser und ausgefeilter werden, solltest du trotzdem auch weitere Sicherheitsstrategien und Methoden verwenden. Hierzu zählt z. B. das Schulen der Mitarbeiter, um auf Gefahren wie Phishing hinzuweisen und zu warnen.

Weitere Tipps zur IT-Sicherheit

Viele weitere Tipps findest du auch im Artikel: 7 Tipps, um deine Computersicherheit zu erhöhen!

Vorgehensweise, um Credential Guard mit der PowerShell zu aktivieren

In der Regel ist der Credential Guard im Windows Server 2025 bereits aktiviert. Wenn das nicht der Fall ist, kannst du diesen mit folgenden Schritten aktivieren:

- Aktiviere den Hyper-V-Hypervisor:

Öffnen Sie PowerShell mit administrativen Rechten und führen Sie den folgenden Befehl aus, um das Hypervisor-Feature Hyper-V zu installieren.

Enable-WindowsOptionalFeature -Online -FeatureName HypervisorPlatformDieser Befehl stellt sicher, dass die für Credential Guard erforderliche Virtualisierungsinfrastruktur vorhanden ist.

- Konfiguriere die Registrierungseinstellungen:

Ändere die Registrierung, um virtualisierungsbasierte Sicherheit zu aktivieren und Credential Guard zu konfigurieren. Hierfür musst du folgende Befehle mit der PowerShell ausführen.

- Aktivieren der Virtualization Based Security

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\DeviceGuard" -Name "EnableVirtualizationBasedSecurity" -Value 1- Secure Boot voraussetzen

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\DeviceGuard" -Name "RequirePlatformSecurityFeatures" -Value 1- Credential Guard ohne UEFI-Sperre aktivieren

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Lsa" -Name "LsaCfgFlags" -Value 2Mit diesen Befehlen werden die erforderlichen Registrierungsschlüssel festgelegt, um die virtualisierungsbasierte Sicherheit zu aktivieren und den Credential Guard ohne UEFI-Sperre zu aktivieren, sodass eine Deaktivierung aus der Ferne möglich ist, falls erforderlich.

- Server neu starten

Damit die Änderungen wirksam werden, musst du den Server noch neustarten.

Restart-ComputerAktivierung von Credential Guard prüfen

Die Überprüfung, ob Crendential Guard auf deinem Windows Server 2025 aktiv ist, kannst du über zwei verschiedene Optionen einfach durchführen.

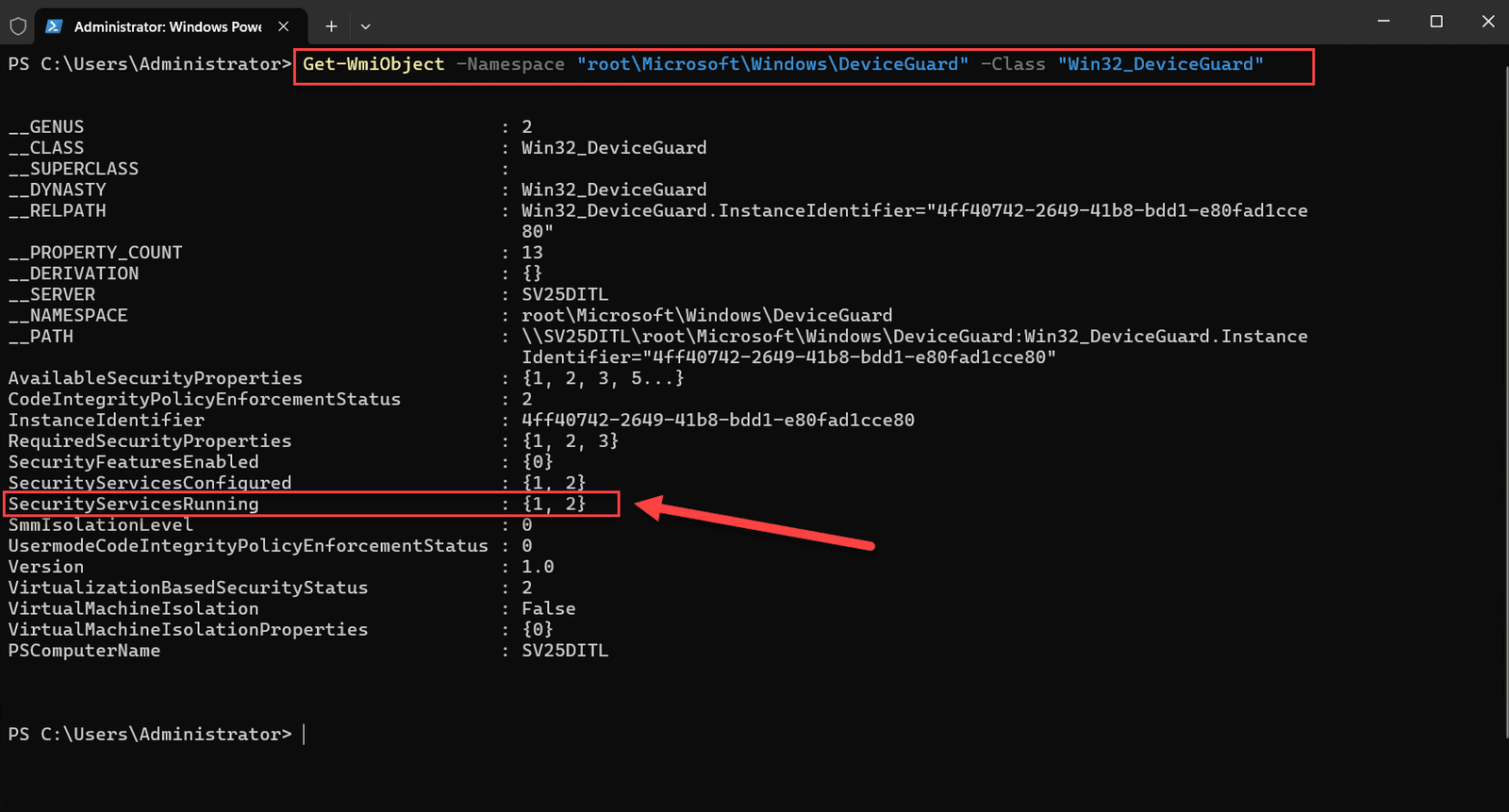

Aktivierung per PowerShell prüfen

- Öffne ein PowerShell Terminal als Administrator.

- Führe den folgenden Befehl aus:

(Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard).SecurityServicesRunning- Überprüfe die Ausgabe:

- Der Wert von

SecurityServicesRunningsollte 1 enthalten, wenn Credential Guard aktiv ist.

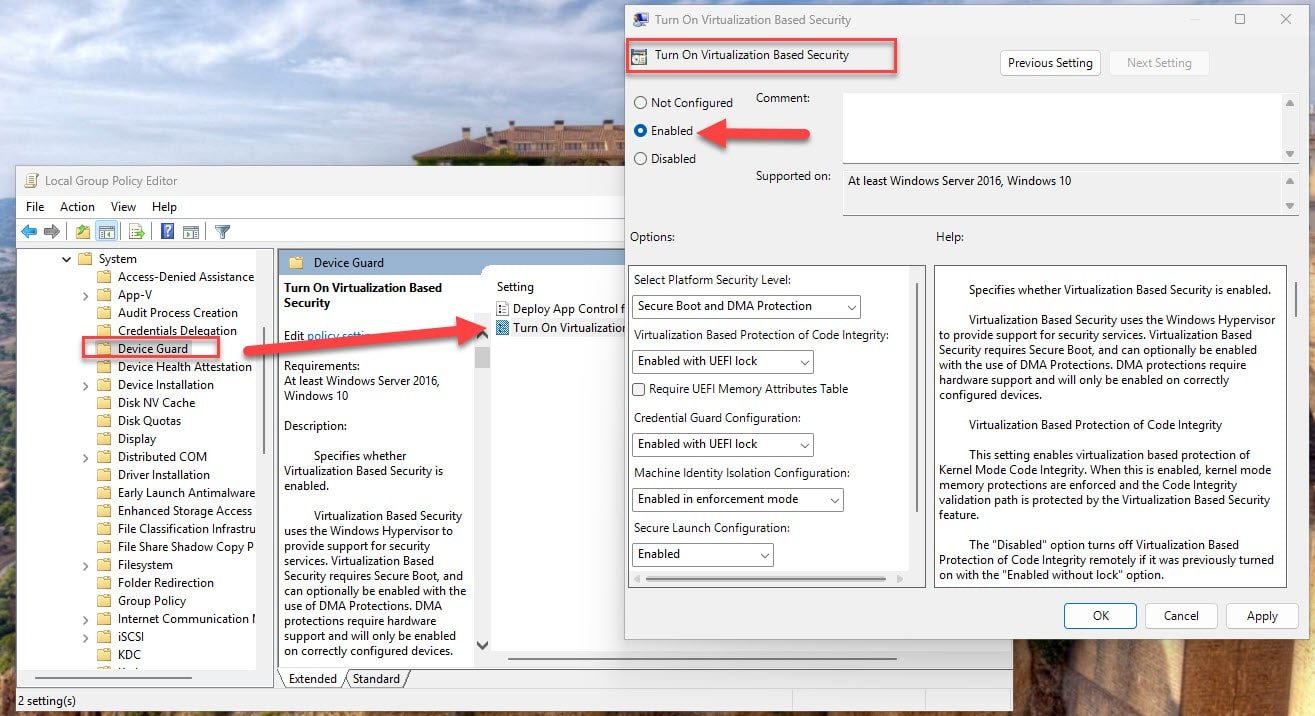

Aktivierung über die Gruppenrichtlinien prüfen

- Öffnen den Gruppenrichtlinieneditor

- Navgiere zum Pfad: Computerconfiguration\Administrative\Vorlagen\System\Device Guard

- Prüfe den Eintrag „Aktivieren der virtualisierungsbasierten Sicherheit“

- Dieser Eintrag muss auf „Enabled“ stehen.

Wichtige Überlegungen:

- Anwendungskompatibilität: Die Aktivierung von Credential Guard kann sich auf Anwendungen auswirken, die auf bestimmte Authentifizierungsmethoden angewiesen sind, wie NTLMv1 oder der Unsecure Kerberos Delegation. Es ist wichtig, Anwendungen auf ihre Kompatibilität zu testen, bevor du Credential Guard in einer Produktionsumgebung einsetzt.

- Domänencontroller: Die Aktivierung von Credential Guard auf Domänencontrollern wird nicht empfohlen, da sie keine zusätzlichen Sicherheitsvorteile bietet und Kompatibilitätsprobleme verursachen kann.

- TPM-Löschung: Das Löschen des TPM führt zum Verlust von geschützten Daten für alle Funktionen, die VBS verwenden, einschließlich Credential Guard. Gehe immer bedacht vor, wenn du TPM-Operationen durchführst.

Ausführlichere Informationen und zusätzliche Konfigurationsoptionen finden Sie in der offiziellen Dokumentation von Microsoft zur Konfiguration von Credential Guard.

Übersetzt mit www.DeepL.com/Translator (kostenlose Version)

Fazit und Ausblick

Credential Guard im Windows Server 2025 ist eine leistungsstarke Lösung, die deine Anmeldedaten effektiv schützt. Es nutzt Virtualisierung, um sensible Informationen abzusichern, und bietet dir eine zusätzliche Sicherheitsschicht gegen moderne Angriffe.

Wenn du ein Administrator bist, der für die Sicherheit von IT-Systemen verantwortlich ist, solltest du dieses Feature unbedingt in Betracht ziehen. Es ist einfach zu aktivieren und liefert einen erheblichen Mehrwert für die Sicherheit deiner Infrastruktur.