Aus dem Inhalt

Die Active Directory Ports

In einer Active Directory (AD)-Umgebung ist es wichtig zu wissen, welche Ports verwendet werden, da diese für die Kommunikation zwischen Domänencontrollern, Clients und Diensten unerlässlich sind.

Standardmäßig kommunizieren Active Directory Dienste über eine bestimmte Reihe von Ports. Diese Ports sind für die Authentifizierung, Replikation und andere Verzeichnisdienste notwendig.

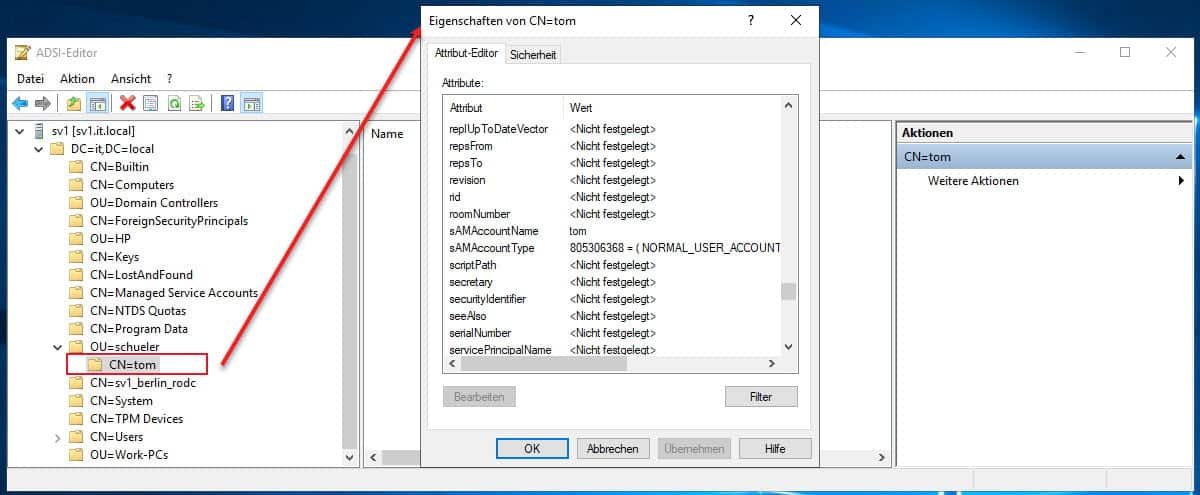

Zunächst ist es wichtig zu Wissen, welche Port verwendet eigentlich die Active Directory. Dazu soll dir die folgende Tabelle einen Überblick liefert. Des weiteren ist es auch wichtig, dass du weißt wie man diese Ports prüft. Hierfür kannst du am besten die Windows PowerShell verwenden.

Übersicht – Standard Active Directory Ports

Hier sind einige der wichtigsten Ports, die für die Kommunikation innerhalb von Active Directory verwendet werden:

| Dienst | Port | Protokoll | Beschreibung |

|---|---|---|---|

| LDAP | 389 | TCP/UDP | Lightweight Directory Access Protocol, für Verzeichnisdienste-Abfragen. |

| LDAP über SSL/TLS (LDAPS) | 636 | TCP | LDAP-über-SSL zur sicheren Kommunikation. |

| Kerberos | 88 | TCP/UDP | Authentifizierungsprotokoll, das in AD verwendet wird. |

| DNS | 53 | TCP/UDP | Domain Name System für Namensauflösung und Dienste-Suche. |

| Global Catalog (LDAP) | 3268 | TCP | Verzeichniszugriff auf den globalen Katalog (ohne SSL). |

| Global Catalog (LDAPS) | 3269 | TCP | Global Catalog über SSL für sichere Verzeichnisabfragen. |

| Netlogon | 445 | TCP | Netlogon-Dienst für die Authentifizierung und Replikation. |

| SMB/CIFS | 445 | TCP | Server Message Block, für Dateifreigaben und AD-Replikation. |

| RPC | 135 | TCP | Remote Procedure Call, oft für DCOM-Dienste verwendet. |

| Dynamische RPC-Ports | 49152-65535 | TCP | Dynamisch zugewiesene Ports für RPC-Verbindungen, oft für Replikation verwendet. |

Die obige Liste zeigt die wichtigsten Ports. Wenn du jedoch noch weitere Rollen und Features auf deinem Server hast, so werden natürlich auch noch andere Ports geöffnet sein. Die obigen Ports stellen jedoch mal die grundlegenden Active Directory Ports dar.

Wie du die verwendeten Ports in Windows anzeigen kannst

Du kannst die verwendeten Ports auf deinem Windows-System am besten mit der Windows PowerShell überprüfen. Die Windows PowerShell ist der Nachfolger und bietet wesentlich mehr Optionen, als die alte Eingabeaufforderung.

Als Administrator solltes du dir die Windows PowerShell auf alle Fälle näher ansehen. Im ersten Schritt öffnest du ein Windows Terminal. Am besten direkt mit administrativen Rechten.

1. Windows PowerShell öffnen

Um die PowerShell zu starten, musst du die folgenen Schritte ausführen:

- Klicke auf das Start-Menü.

- Gib „PowerShell oder Windows Terminal“ in die Suchleiste ein.

- Wähle Windows PowerShell oder Terminal App aus und öffne es als Administrator (Rechtsklick -> „Als Administrator ausführen“).

2. Active Directory Ports mit PowerShell anzeigen

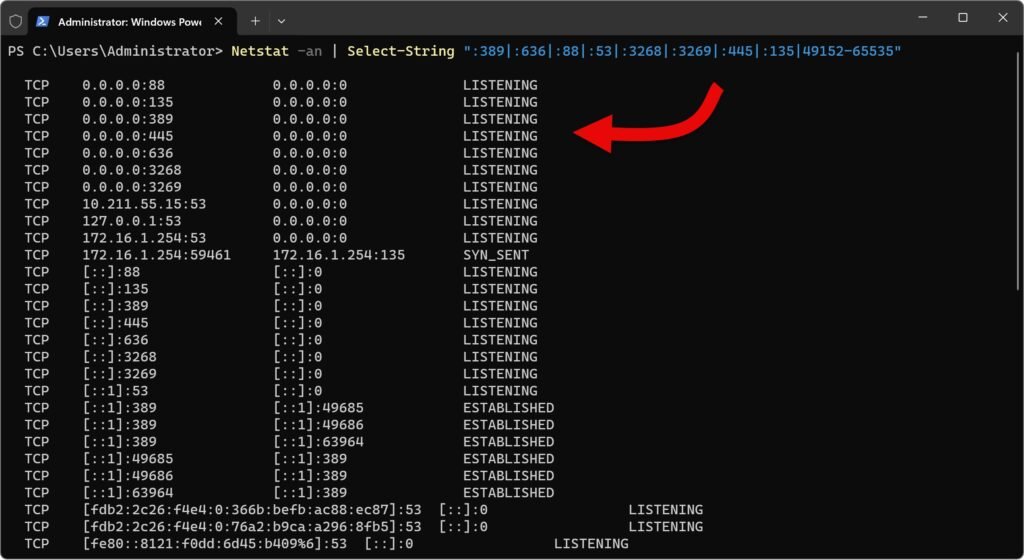

Du kannst den Befehl netstat verwenden, um aktive Netzwerkverbindungen und die verwendeten Ports auf deinem System anzuzeigen. Dieser Befehl ist kein richtiger PowerShell Befehl, sondern ein Befehl aus der Eingabeaufforderung. Um spezifische AD-bezogene Ports zu filtern, verwende den folgenden PowerShell-Befehl:

Get-NetTCPConnection -State EstablishedAlternativ lässt sich, wie oben erwähnt, auch der Befehl netstat verwenden. Dieser ist allerdings kein PowerShell Cmdlet, sondern ein Befehl aus der Eingabeaufforderung. Im folgenden Beispiel habe ich beides kombiniert.

Netstat -an | Select-String ":389|:636|:88|:53|:3268|:3269|:445|:135|49152-65535"

Dieser Befehl zeigt dir alle Netzwerkverbindungen an, die über die angegebenen Active Directory-Ports (LDAP, LDAPS, Kerberos usw.) laufen.

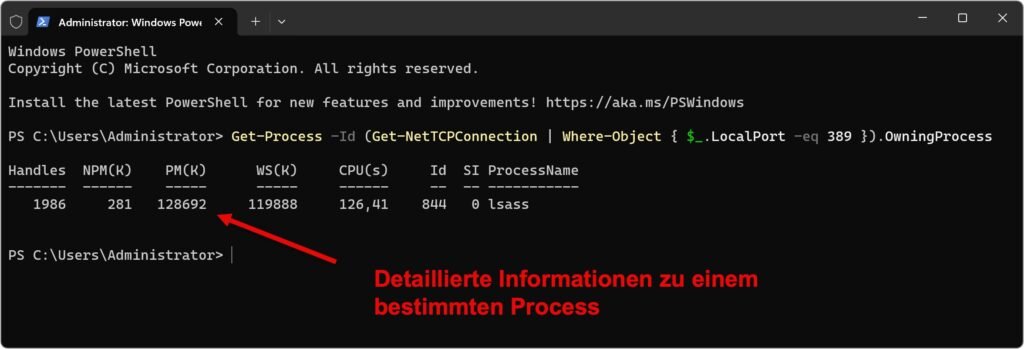

3. Detailliertere Informationen über Ports herausfinden

Falls du detailliertere Informationen über die Prozesse haben möchtest, die auf den verschiedenen Ports laufen, kannst du den folgenden Befehl verwenden:

Get-Process -Id (Get-NetTCPConnection | Where-Object { $_.LocalPort -eq 389 }).OwningProcessMit diesem Befehl kannst du herausfinden, welche Prozesse auf einem bestimmten Port (in diesem Fall 389 für LDAP) laufen.

4. Firewall-Konfiguration überprüfen

Manchmal kann es nützlich sein, die Firewall-Einstellungen zu überprüfen, um sicherzustellen, dass die benötigten Ports geöffnet sind. Auch dafür eignet sich die Windows PowerShell hervorragend.

Get-NetFirewallRule | Where-Object { $_.LocalPort -in 389, 636, 88, 53, 3268, 3269, 445, 135 }Dieser Befehl listet alle Firewall-Regeln auf, die für die wichtigsten Active Directory Ports eingerichtet sind.

Fazit und Ausblick´

Die Kommunikation innerhalb einer Active Directory-Umgebung hängt stark von der richtigen Konfiguration der Netzwerkports ab. Durch die Kenntnis der Standard-Ports und deren Überprüfung in deinem System mithilfe der PowerShell kannst du sicherstellen, dass die Active Directory ordnungsgemäß funktioniert.

Achte darauf, die genannten Ports in der Firewall zuzulassen und regelmäßige Überprüfungen durchzuführen, um mögliche Probleme frühzeitig zu erkennen. Vergiss nicht ein offenen Port ist auch immer ein mögliches Einfallstor für Hacker.