Ein möglicher Angriff auf deine IT-Sicherheit ist das arp cache poisoning. Das Address Resolution Protocol (ARP) ist ein zentrales Netzwerkprotokoll, das in IPv4-basierten Netzwerken verwendet wird, um IP-Adressen in physische MAC-Adressen (Media Access Control) aufzulösen.

Wenn ein Gerät in einem lokalen Netzwerk ein Datenpaket an eine bestimmte IP-Adresse senden möchte, benötigt es die zugehörige MAC-Adresse.

ARP übernimmt diese Aufgabe, indem es eine ARP-Anfrage an alle Geräte im Netzwerk (Broadcast) sendet und das Gerät mit der passenden IP-Adresse darauf mit seiner MAC-Adresse antwortet. Diese Zuordnung wird im ARP-Cache des anfragenden Geräts gespeichert, um zukünftige Anfragen zu beschleunigen.

Auslesen des ARP-Caches

Der ARP-Cache speichert temporär die Zuordnung von IP-Adressen zu MAC-Adressen. Du kannst ihn leicht auslesen, um die aktuellen Einträge zu überprüfen:

arp -aDiese Befehle zeigen eine Liste der bekannten IP-MAC-Zuordnungen im lokalen Netzwerk. Genau hier lauert aber auch eine große Gefahr. Was, wenn hier Einträge manipuliert wurden?

Was ist ARP Cache Poisoning?

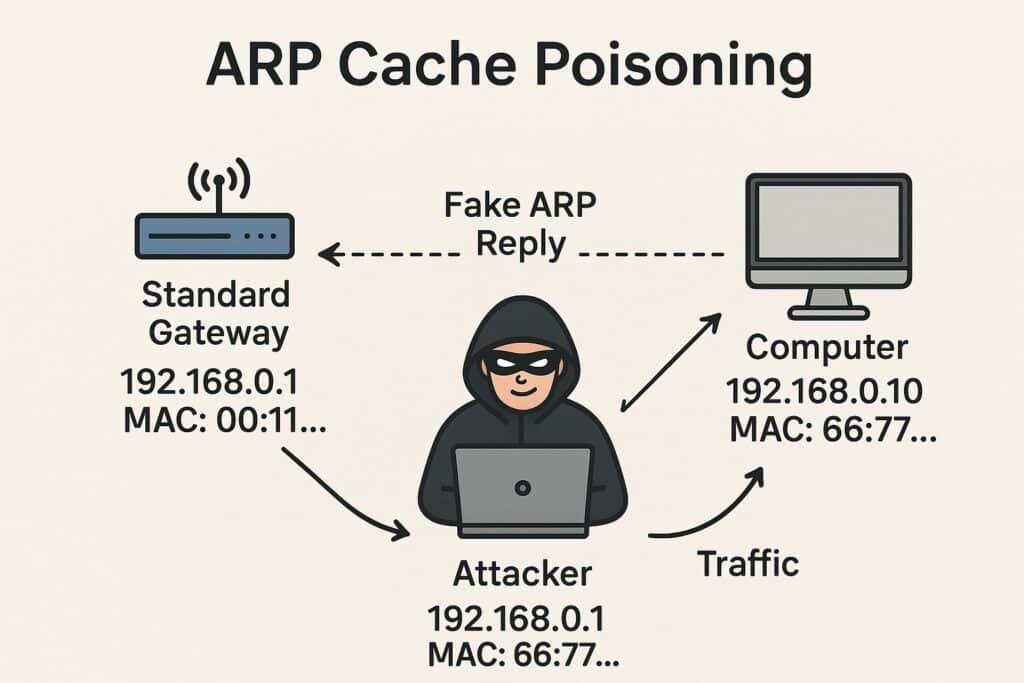

ARP Cache Poisoning, auch ARP Spoofing genannt, ist eine Angriffsmethode, bei der ein Angreifer gefälschte ARP-Nachrichten in ein lokales Netzwerk einschleust. Das Ziel besteht darin, den ARP-Cache von Netzwerkgeräten mit falschen Zuordnungen zu manipulieren.

Dadurch kann der Angreifer den Datenverkehr zwischen zwei Geräten umleiten, abhören oder sogar verändern, ohne dass die betroffenen Geräte dies bemerken.

Funktionsweise von ARP Cache Poisoning

Der Angreifer sendet ARP-Antworten mit gefälschten Zuordnungen an Geräte im Netzwerk, auch wenn keine ARP-Anfrage gestellt wurde (dies ist möglich, da ARP „trust-based“ funktioniert).

Beispielsweise könnte der Angreifer die IP-Adresse des Standard-Gateways mit seiner eigenen MAC-Adresse verknüpfen.

Der Datenverkehr, der eigentlich für das Gateway bestimmt ist, wird dann stattdessen an den Angreifer weitergeleitet. Dies ermöglicht dann anschließend einen Man-in-the-Middle-Angriffe (MITM):

Der Angreifer kann den Datenverkehr abhören, verändern oder weiterleiten.

Zusätzlich wäre auch ein Denial-of-Service (DoS) möglich: Durch das Blockieren oder Verwerfen von Paketen kann der Angreifer den Netzwerkverkehr stören.

Schutzmaßnahmen gegen ARP Cache Poisoning

Um dich vor ARP Cache Poisoning zu schützen, kannst du folgende Maßnahmen ergreifen:

- Verwendung von statischen ARP-Einträgen: Für kritische Geräte können feste IP-MAC-Zuordnungen konfiguriert werden.

- ARP-Überwachungs-Tools: Programme wie arpwatch erkennen verdächtige ARP-Aktivitäten im Netzwerk.

- Implementierung von Sicherheitsmechanismen: Netzwerksegmente können mit VLANs getrennt und Switches mit Port-Security konfiguriert werden.

- Verwendung von Kryptografie: Protokolle wie HTTPS, SSH oder VPNs schützen den Dateninhalt selbst, auch wenn der Datenverkehr abgefangen wird.

Fazit:

ARP Cache Poisoning ist ein ernst zu nehmendes Sicherheitsrisiko in lokalen Netzwerken. Ein umfassendes Verständnis des ARP-Protokolls und der Einsatz geeigneter Schutzmaßnahmen sind entscheidend, um Netzwerke effektiv vor dieser Bedrohung zu schützen.