Wenn du dich mit IT-Sicherheit und Authentifizierungsmethoden beschäftigst, bist du sicherlich schon über NTLM gestolpert.

Diese veraltete Authentifizierungstechnologie von Microsoft wird immer noch in vielen Netzwerken genutzt. Im neuen Windows Server 2025 lässt sich die NTLM Authentifizierung sehr einfach blockieren.

Was ist NTLM?

Es handelt sich dabei um (NT LAN Manager), ein Authentifizierungsprotokoll, das Microsoft in den frühen 90er-Jahren eingeführt hat.

Es wird hauptsächlich für die Anmeldung an Windows-Domänen verwendet und basiert auf einem Challenge-Response-Verfahren, bei dem ein Hash des Passworts zur Authentifizierung genutzt wird.

Warum ist dieses Protokoll unsicher?

Dieses Protokoll hat einige grundlegende Sicherheitsprobleme, die es zu einem schlechten Kandidaten für moderne IT-Umgebungen machen:

- Schwache Verschlüsselung: Es verwendet veraltete kryptografische Algorithmen, die heute leicht geknackt werden können.

- Kein Schutz gegen Pass-the-Hash-Angriffe: Da NTLM Hashes statt Passwörtern speichert, können Angreifer gestohlene Hashes direkt verwenden, um sich als ein Benutzer auszugeben, ohne das Passwort zu kennen.

- Fehlende Multifaktor-Authentifizierung (MFA): Es unterstützt keine modernen MFA-Methoden, die heutzutage ein Standard in der IT-Sicherheit sind.

- Man-in-the-Middle-Angriffe (MitM): Das Protokoll ist anfällig für Relay-Angriffe, bei denen ein Angreifer die Authentifizierungsdaten abfängt und weiterleitet.

Die Blockierung von NTLM in Windows Server 2025 erfolgt durch Konfigurationen auf dem SMB-Client und bietet verschiedene Optionen zur Verbesserung der Sicherheit.

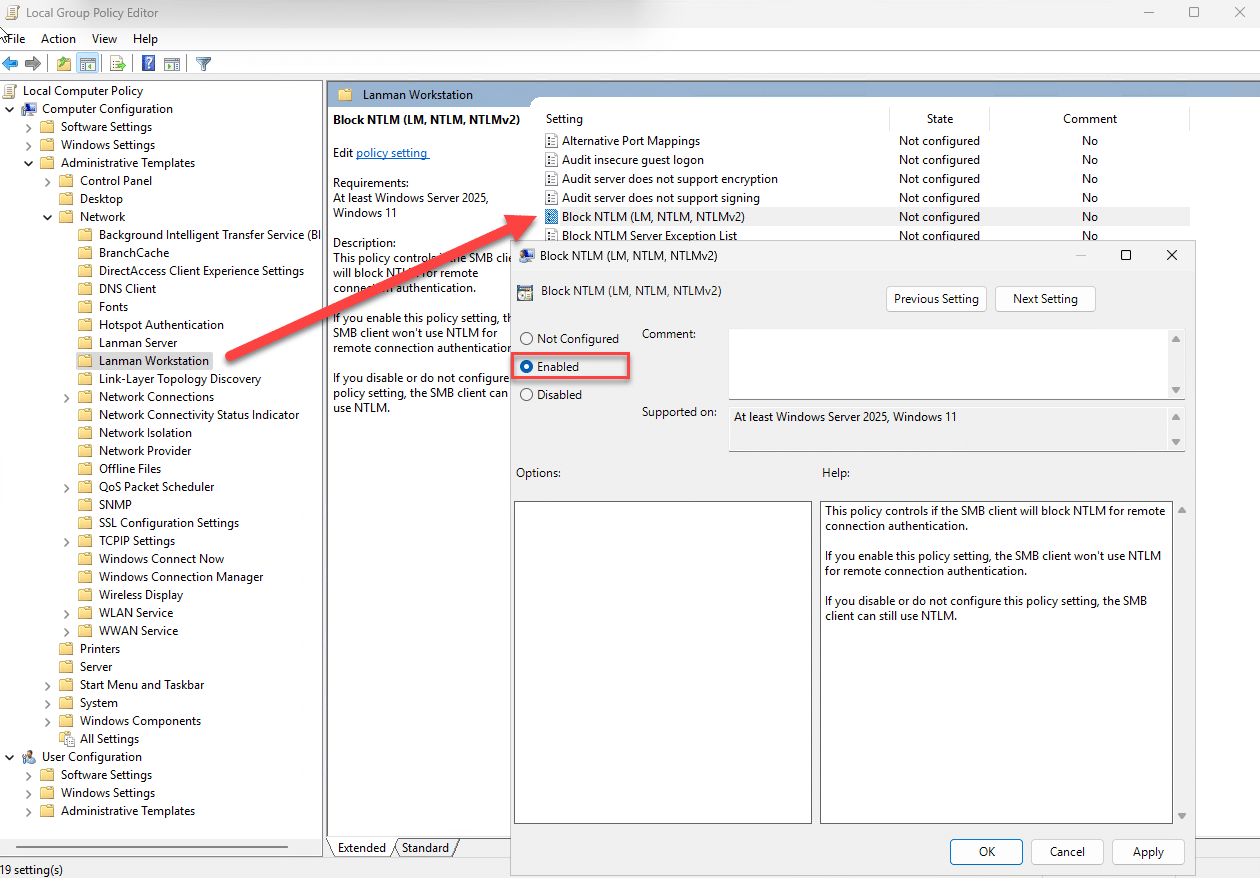

NTLM über die Gruppenrichtlinien blockieren

- Öffnen die Gruppenrichtlinien-Verwaltungskonsole mit gpedit.msc

- Navigiere zu folgender Richtlinie:

Computer Configuration > Administrative Templates > Network > Lanman Workstation

- Wählen die Richtlinie Block NTLM (LM, NTLM, NTLMv2) aus und aktivieren diese, um NTLM für SMB-Verbindungen zu blockieren.

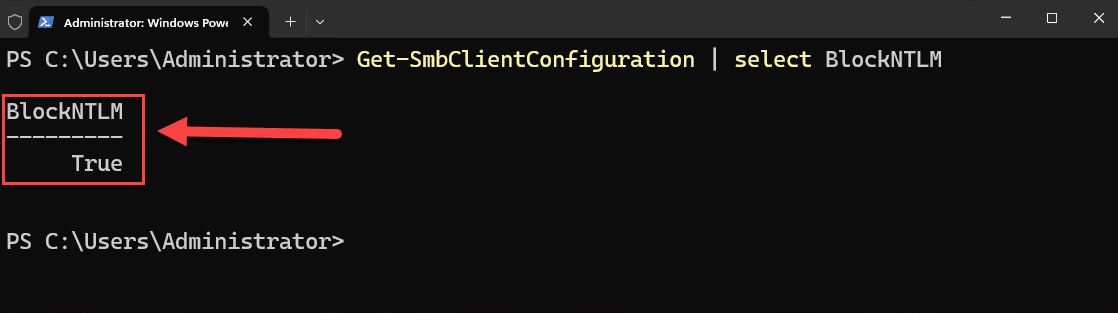

NTLM Authentifizierung mit der PowerShell blockieren

- Um NTLM global für den SMB-Client zu deaktivieren, kannst du auch die PowerShell verwenden.

Set-SMbClientConfiguration -BlockNTLM $true

Für spezifische Verbindungen kann NTLM mit folgendem Befehl blockiert werden:

New-SmbMapping -RemotePath \\server\share -BlockNTLM $true- Den Status der Einstellung kannst du mit diesen Befehlen überprüfen:

Get-SMbClientConfiguration | select BlockNTLM

Get-SmbMapping | select BlockNTLM

Blockierung beim Zuordnen von SMB-Laufwerken

- Beim Zuordnen eines Netzlaufwerks über den Befehl net use kannst du auch direkt angeben, dass die NTLM-Authentifizierung blockiert werden soll.

NET USE \\server\share /BLOCKNTLMSMB NTLM Authentication Rate Limiter unter Windows

Der SMB NTLM Authentication Rate Limiter ist eine Sicherheitsfunktion in Windows, die darauf abzielt, NTLM-basierten Authentifizierungsverkehr über das Server Message Block (SMB)-Protokoll zu begrenzen.

Dies dient primär der Abwehr von Brute-Force- oder Dictionary-Angriffen auf NTLM-Anmeldeinformationen und schützt Windows-Umgebungen vor unautorisierten Zugriffen.

Wenn diese Funktion aktiviert ist, setzt Windows eine Verzögerung zwischen aufeinanderfolgenden NTLM-Authentifizierungsversuchen über SMB durch.

Standardmäßig wird eine Wartezeit von 2000 Millisekunden (2 Sekunden) zwischen fehlgeschlagenen Authentifizierungsversuchen eingeführt. Dies erschwert automatisierte Angriffe, da die Anzahl der möglichen Anmeldeversuche pro Zeitfenster drastisch reduziert wird.

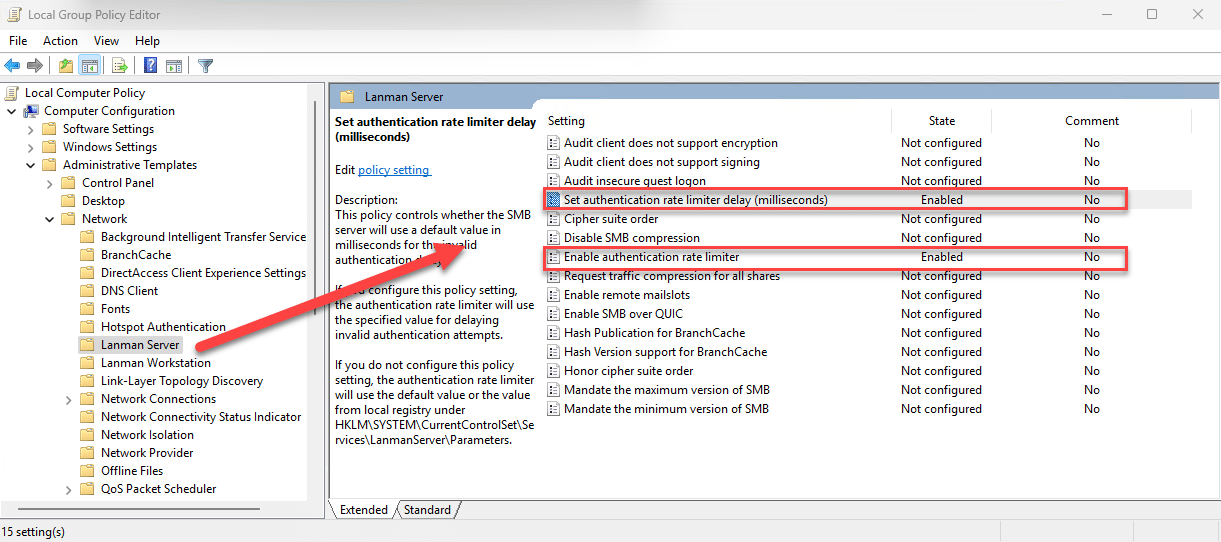

SMB NTLM Authentication Rate Limiter konfigurieren

Konfiguration über die Gruppenrichtinien

- Öffnen die Gruppenrichtlinien mit gpedit.msc

- Navigiere zum Pfad für die Aktivierung

Computer Configuration > Administrative Templates > Network > Lanman Server > Enable authentication rate limiter

- Navigiere zum Pfad für die Zeiteinstellung

Computer Configuration > Administrative Templates > Network > Lanman Server > Set authentication rate limiter delay

Auswirkungen in der IT-Systemadministration

- Erhöhte Sicherheit gegen Brute-Force-Angriffe auf NTLM-Credentials.

- Potenziell verlängerte Anmeldezeiten bei fehlgeschlagenen Authentifizierungsversuchen, insbesondere in Umgebungen mit vielen gesperrten oder falsch konfigurierten Konten.

- Es sollte in Legacy-Umgebungen mit SMBv1 genau geprüft werden, da veraltete Systeme möglicherweise inkompatibel sind.

Empfehlung für Administratoren

- Aktivieren und anpassen der Verzögerungszeit je nach Sicherheitsrichtlinien der Organisation.

- Wo möglich, NTLM Authentifizierung reduzieren oder durch Kerberos ersetzen, um sicherere Authentifizierungsmethoden zu nutzen.

- In SIEM (Security Information and Event Management) regeln fehlgeschlagene NTLM Authentifizierungen überwachen, um mögliche Angriffsversuche zu erkennen.

Fazit

Diese Funktion ist ein wichtiger Bestandteil der modernen Windows-Sicherheitsarchitektur und sollte in jeder Windows-Infrastruktur evaluiert und richtig konfiguriert werden. Langfristig sollte die NTLM Authentifizierung durch Kerberos komplett ersetzt werden.